Сетевой червь, брошенный хакерами, продолжает заражать миллионы компьютеров

Итак, это целая детективная история, в которой присутствуют не только хакеры, черви, но даже IT-специалисты, возможно, работавшие на Министерство государственной безопасности Китая.

Чуть больше года на сайте компании Sophos, которая специализируется на сетевой безопасности, появилась статья про еще одного сетевого червя. Зловредное ПО, как оказалось, действовало по всему миру, плотно охватывая страны, расположенные в 10 часовых поясах.

Эксперты Sophos выяснили, что свое путешествие по планете червь начал еще в 2019 году, когда его создатели прикрутили к нему инструмент взлома под названием PlugX. Если коротко, то PlugX перемещался на USB-флешках. Попав в новый компьютер, он моментально заражал все физические и логические диски, которые там были. Когда в ПК попадала новая флешка, то червь с PlugX тут же оказывался и на ней, чтобы потом заразить другие устройства.

Небольшое отступление: первые вариант PlugX стали фиксироваться в интернете еще в 2008 году. Большинство экспертов, которые исследовали зловреда, уверены, что страна его происхождения — Китай, а программисты, которые его написали, скорее всего, работали на спецслужбы этой страны.

Хакеры контролировали все зараженные машины с одного-единственного IP-адреса, но по какой-то неизвестной до сих пор причине полностью забросили свое детище.

Затем к расследованию подключилась Sekoia, другая и еще более серьезная контора по безопасности. Всего за 7 долларов специалистам фирмы удалось приобрести сетевой адрес, с которого контролировался червь.

— рассказывали потом специалисты Sekoia Феликс Эме и Чарльз М.

Купив IP-адрес, ранее принадлежавший неизвестным хакерам, безопасники подключили к нему собственную серверную инфраструктуру. На ней сотрудники Sekoia настроили так называемые воронки, которые перехватывали трафик, идущий от червей по всему миру, и блокировали его дальнейшее продвижение.

По словам специалистов, каждый день на их сервер приходит трафик от 90 до 100 тысяч уникальных IP-адресов. Всего за полгода исследования эксперты Sekoia собрали базу из более чем 2,5 миллионов уникальных IP-адресов.

Также специалисты по сетевой безопасности заявили, что существует несколько разновидность данного USB-червя и что им известно, по меньшей мере, три других канала, по которым осуществляется контроль и командование зараженными ПК.

— написали в своей статье исследователи Sekoia.

По одной из версий, максимальная концентрация зараженных компьютеров находится в странах с большим количеством прибрежных городов, где правительство Китая делает огромные инвестиции в местную экономику и инфраструктуру.

Также есть предположение, что большинство из пострадавших стран имели важное стратегическое значение для китайских военных объектов.

Кроме того, исследователи считают, что главной целью компании был сбор максимально возможного количества разведданных, которые правительство Китая потом могло бы использовать для вышеописанных целей.

Столь широкое распространение USB-червя поставило руководство зараженных стран в сложное положение. С одной стороны, они могут просто сохранить статус-кво, ничего не делая. С другой, в черве есть команда самоудаления, активировав которую, можно очистить компьютер от зловреда.

Правда, тут есть одно серьезное но. Дезинфекция ПК чревата удалением на них важных данных. Но если оставить диски зараженными, то рано или поздно червь с них распространится на другие машины. И даже если сейчас специалисты Sekoia дадут со своего сервера приказ деактивироваться всем червям на ПК, то всеобщая зачистка все равно не случится, так как часть компьютеров неизбежно будут находиться не в сети. Также возможно, что часть ПК с червем внутри вообще не подключены к интернету, но при этом являются вирусоносителями, и с них флешками зловред постоянно уходит в путешествие по планете.

— предложили всем пострадавшим от действий червя эксперты Sekoia.

Чуть больше года на сайте компании Sophos, которая специализируется на сетевой безопасности, появилась статья про еще одного сетевого червя. Зловредное ПО, как оказалось, действовало по всему миру, плотно охватывая страны, расположенные в 10 часовых поясах.

Эксперты Sophos выяснили, что свое путешествие по планете червь начал еще в 2019 году, когда его создатели прикрутили к нему инструмент взлома под названием PlugX. Если коротко, то PlugX перемещался на USB-флешках. Попав в новый компьютер, он моментально заражал все физические и логические диски, которые там были. Когда в ПК попадала новая флешка, то червь с PlugX тут же оказывался и на ней, чтобы потом заразить другие устройства.

Небольшое отступление: первые вариант PlugX стали фиксироваться в интернете еще в 2008 году. Большинство экспертов, которые исследовали зловреда, уверены, что страна его происхождения — Китай, а программисты, которые его написали, скорее всего, работали на спецслужбы этой страны.

Хакеры контролировали все зараженные машины с одного-единственного IP-адреса, но по какой-то неизвестной до сих пор причине полностью забросили свое детище.

Затем к расследованию подключилась Sekoia, другая и еще более серьезная контора по безопасности. Всего за 7 долларов специалистам фирмы удалось приобрести сетевой адрес, с которого контролировался червь.

Изначально мы думали, что у нас будет несколько тысяч подключенных к нему жертв, как это обычно бывает. Однако, настроив простой веб-сервер, мы увидели непрерывный поток HTTP-запросов, меняющийся в зависимости от времени суток

— рассказывали потом специалисты Sekoia Феликс Эме и Чарльз М.

Купив IP-адрес, ранее принадлежавший неизвестным хакерам, безопасники подключили к нему собственную серверную инфраструктуру. На ней сотрудники Sekoia настроили так называемые воронки, которые перехватывали трафик, идущий от червей по всему миру, и блокировали его дальнейшее продвижение.

По словам специалистов, каждый день на их сервер приходит трафик от 90 до 100 тысяч уникальных IP-адресов. Всего за полгода исследования эксперты Sekoia собрали базу из более чем 2,5 миллионов уникальных IP-адресов.

Также специалисты по сетевой безопасности заявили, что существует несколько разновидность данного USB-червя и что им известно, по меньшей мере, три других канала, по которым осуществляется контроль и командование зараженными ПК.

Основываясь на этих данных, примечательно, что примерно на 15 стран приходится более 80% от общего числа заражений. Также интересно отметить, что ведущие зараженные страны не имеют большого сходства, что наблюдалось с предыдущими USB-червями, такими как RETADUP, у которых самый высокий уровень заражения в испаноязычных странах. Это наводит на мысль о возможности того, что этот червь мог возникнуть из нескольких нулевых пользователей в разных странах

— написали в своей статье исследователи Sekoia.

По одной из версий, максимальная концентрация зараженных компьютеров находится в странах с большим количеством прибрежных городов, где правительство Китая делает огромные инвестиции в местную экономику и инфраструктуру.

Также есть предположение, что большинство из пострадавших стран имели важное стратегическое значение для китайских военных объектов.

Кроме того, исследователи считают, что главной целью компании был сбор максимально возможного количества разведданных, которые правительство Китая потом могло бы использовать для вышеописанных целей.

Столь широкое распространение USB-червя поставило руководство зараженных стран в сложное положение. С одной стороны, они могут просто сохранить статус-кво, ничего не делая. С другой, в черве есть команда самоудаления, активировав которую, можно очистить компьютер от зловреда.

Правда, тут есть одно серьезное но. Дезинфекция ПК чревата удалением на них важных данных. Но если оставить диски зараженными, то рано или поздно червь с них распространится на другие машины. И даже если сейчас специалисты Sekoia дадут со своего сервера приказ деактивироваться всем червям на ПК, то всеобщая зачистка все равно не случится, так как часть компьютеров неизбежно будут находиться не в сети. Также возможно, что часть ПК с червем внутри вообще не подключены к интернету, но при этом являются вирусоносителями, и с них флешками зловред постоянно уходит в путешествие по планете.

Из-за возможных юридических последствий, связанных с выполнением масштабной дезинфекции, подразумевающей отправку команды на рабочие станции, не принадлежащие нам, мы решили поручить национальным группам реагирования на компьютерные чрезвычайные ситуации, правоохранительным органам и органам кибербезопасности самим принять решение о проведении дезинфекции рабочих станций в соответствующих странах.

После получения списка для дезинфекции мы предоставим доступ для ее проведения в течение трех месяцев. В этот период PlugX будет отвечать на запросы от автономных систем, отмеченных для дезинфекции, командами удаления или вредоносными программами для устранения угроз

После получения списка для дезинфекции мы предоставим доступ для ее проведения в течение трех месяцев. В этот период PlugX будет отвечать на запросы от автономных систем, отмеченных для дезинфекции, командами удаления или вредоносными программами для устранения угроз

— предложили всем пострадавшим от действий червя эксперты Sekoia.

Наши новостные каналы

Подписывайтесь и будьте в курсе свежих новостей и важнейших событиях дня.

Рекомендуем для вас

Парадокс Великой Зеленой стены: Китай посадил 78 миллиардов новых деревьев, но климат стал только хуже. Как так вышло?

Ученые назвали причины, почему самый грандиозный экологический проект за всю историю в итоге обернулся головной болью для миллионов китайских граждан...

Меньше трех дней до конца света на орбите: почему программа CRASH Clock бьет тревогу?

Сотрудники Маска уверяют, что у них все под контролем. Но эксперты сравнивают орбиту с карточным домиком. Кто же прав?...

Марс отменяется: три причины, почему российские эксперты ставят крест на Красной планете

Почему пробирка с Марса опаснее любого астероида, как галактические лучи «взрывают» мозг и при чем тут Китай? Честный разбор рисков от Российской академии наук...

«Не повторяйте наших ошибок!» 100 лет борьбы с лесными пожарами обернулись катастрофой для США

Эксперты рассказали, почему, казалось бы, проверенная тактика только усугубила ситуацию с лесным огнем...

Темная сторона Рима: выяснилось, что Империя веками «выкачивала» здоровье из покоренных народов

Новые находки заставили ученых признать: для простых людей римский «прогресс» был скорее приговором, чем спасением. Но почему же так вышло?...

ДНК 4000-летней овцы оказалось ключом к древней тайне, стоившей жизни миллионам

Поразительно, но археологи нашли штамм древней чумы, кошмаривший всю Евразию, в самом таинственном российском городе — Аркаиме. Почему же так получилось?...

Супертелескоп James Webb только запутал ученых, а планета-«близнец» Земли стала еще загадочнее

Эксперты рассказали, почему самый мощный телескоп в истории не смог разобраться с атмосферой TRAPPIST-1e. Аппарат не виноват. Но тогда кто?...

Встречи с неведомым: завершаем чтение дневников разведчика и писателя Владимира Арсеньева

Часть третья: таинственный огонь в лесу, свет из облаков, призрак в тумане и странный дым на море...

Первая «чернокожая британка» оказалась белой: новое исследование заставило историков полностью пересмотреть портрет женщины из Бичи-Хед

Почему ученые так сильно ошиблись с ее внешностью? И стоит ли после этого доверять реконструкциям по ДНК?...

Новое исследование показало: если бы не этот «российский ген», древние люди вряд ли бы заселили Америку

Ученые рассказали, почему Алтай в ДНК — это главный секрет феноменального здоровья индейцев...

Мегамонстры с 7-го этажа: в древних океанах шла такая война хищников, где у современных косаток не было бы ни единого шанса

Ученые рассказали, куда исчезли «боги» мезозойских морей и почему сейчас их существование было бы невозможно...

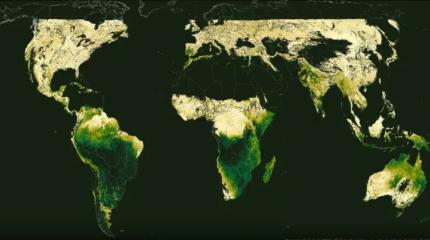

Спутники 20 лет следили за планетой и нашли «климатические хроноаномалии»

Разгадка тайны оказалась неожиданной даже для ученых...