Тысячи компьютеров c Linux заражены вредоносным ПО

Сложности с обнаружением затрудняют борьбу с нацеленным на заражение операционной системы Linux программным обеспечением, прозванным Perfctl. Оказалось, что уже тысячи компьютером под управлением этой операционной системы подхватили «штамм» зловреда. Опасное ПО отличается скрытностью, разнообразием запускаемых конфигураций и широтой негативных воздействий.

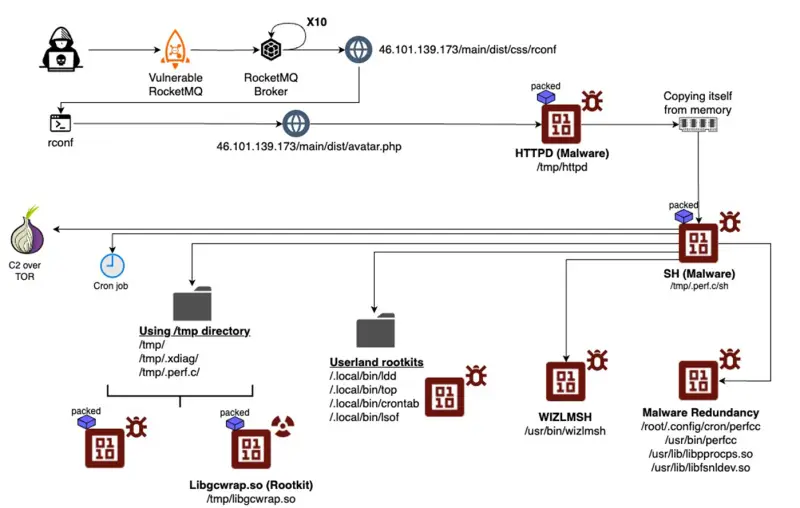

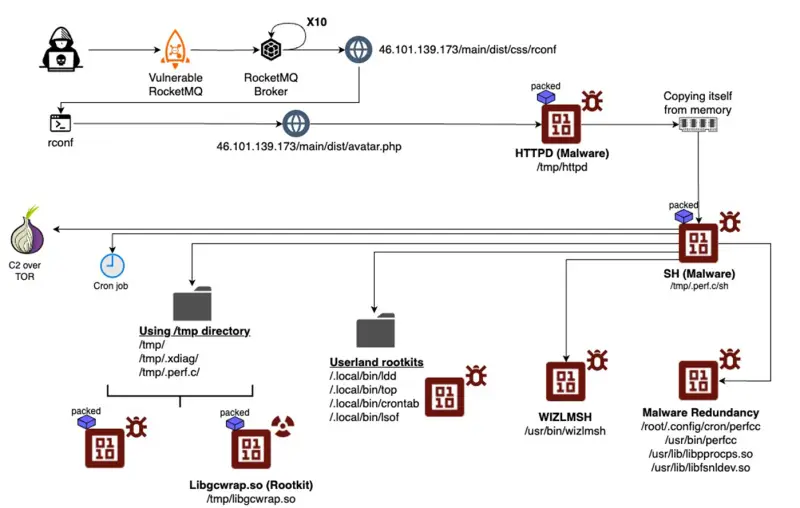

Вредоносное ПО циркулирует как минимум с 2021 года. Оно устанавливается, используя более 20 000 видов неверных настроек. Вероятные цели — миллионы подключённых к интернету компьютеров, заявили специалисты компании Aqua Security. Зловред также может использовать уязвимость с рейтингом серьёзности 10 из 10, известную как CVE-2023-33246. Исправление для неё появилось на Apache RocketMQ, платформе обмена сообщениями для пользователей «Линукс», лишь в 2023 году.

Исследователи описывают Perfctl как вредоносный код, который тайно добывает криптовалюту. Неизвестные разработчики паразитической программы дали ему название, которое сочетает в себе инструмент мониторинга Linux perf и трёхбуквенное ctl, что означает формат файла логики управления с учётом времени. Характерная особенность Perfctl — использование имён процессов и файлов, идентичных или похожих на те, которые обычно встречаются в «Линукс». И это лишь один из многих способов, за счёт которых вредоносное ПО пытается остаться незамеченным после заражения.

Ещё один из приёмов маскировки — установка собственных компонентов как руткитов, то есть особого класса вредоносных программ, которые скрывают своё присутствие от операционки и инструментов администрирования. Другие механизмы маскировки включают использование анонимайзера TOR для внешней связи; удаление установочного файла с двоичным кодом после выполнения и дальнейший запуск в фоновом режиме; управление процессом Linux pcap_loop методом перехватывания, чтобы предотвратить запись вредоносного трафика инструментами администрирования; подавление информации об ошибках mesg, чтобы избежать каких-либо видимых предупреждений.

Вредоносная программа разработана таким образом, чтобы обеспечить устойчивость, то есть способность оставаться на заражённом компьютере после перезагрузки или попыток удаления основных компонентов. Во-первых, происходит изменение сценария ~/.profile, который настраивает среду во время входа пользователя в систему, чтобы вредоносная программа загружалась раньше нормальных нагрузок, которые должны выполняться на сервере. Во-вторых, происходит копирование себя же из памяти в несколько мест на дисковом пространстве. Подмена файлов pcap_loop также может обеспечить устойчивость Perfctl, продолжая вредоносную активность даже после выявления и удаления основной части вируса.

Помимо использования вычислительного ресурса для майнинга криптовалют, Perfctl также превращает компьютер в прибыльный прокси-сервер, который платные клиенты используют для передачи своего интернет-трафика. Исследователи из Aqua Security также заметили, что вредоносное ПО служит лазейкой для установки других семейств вредоносных программ.

Кроме того, архитектура Perfctl позволяет ему выполнять ряд негативных действий, от кражи данных до развёртывания дополнительных вредоносных программ. Такая универсальность означает, что его можно использовать в различных целях и против организаций, и против частных лиц.

Хотя Perfctl и вредоносные компоненты, которые он устанавливает, обнаруживаются некоторыми антивирусными средствами, исследователям из Aqua Security не удалось найти никаких отчётов о целенаправленных исследованиях этого вредоносного ПО. Однако они увидели множество обсуждений на сайтах для разработчиков, посвящённых заражениям со схожими признаками.

Пользователи могут понять, стало ли их устройство мишенью или уже заражено Perfctl, если заметят необычные скачки при загрузке процессора или внезапные замедления работы системы, особенно при простое. Для предотвращения заражений важно установить исправление для CVE-2023-33246 и наладить конфигурации, выявленные Aqua Security. В отчёте специалисты представили и другие шаги для обеспечения безопасности.

Вредоносное ПО циркулирует как минимум с 2021 года. Оно устанавливается, используя более 20 000 видов неверных настроек. Вероятные цели — миллионы подключённых к интернету компьютеров, заявили специалисты компании Aqua Security. Зловред также может использовать уязвимость с рейтингом серьёзности 10 из 10, известную как CVE-2023-33246. Исправление для неё появилось на Apache RocketMQ, платформе обмена сообщениями для пользователей «Линукс», лишь в 2023 году.

Исследователи описывают Perfctl как вредоносный код, который тайно добывает криптовалюту. Неизвестные разработчики паразитической программы дали ему название, которое сочетает в себе инструмент мониторинга Linux perf и трёхбуквенное ctl, что означает формат файла логики управления с учётом времени. Характерная особенность Perfctl — использование имён процессов и файлов, идентичных или похожих на те, которые обычно встречаются в «Линукс». И это лишь один из многих способов, за счёт которых вредоносное ПО пытается остаться незамеченным после заражения.

Ещё один из приёмов маскировки — установка собственных компонентов как руткитов, то есть особого класса вредоносных программ, которые скрывают своё присутствие от операционки и инструментов администрирования. Другие механизмы маскировки включают использование анонимайзера TOR для внешней связи; удаление установочного файла с двоичным кодом после выполнения и дальнейший запуск в фоновом режиме; управление процессом Linux pcap_loop методом перехватывания, чтобы предотвратить запись вредоносного трафика инструментами администрирования; подавление информации об ошибках mesg, чтобы избежать каких-либо видимых предупреждений.

Вредоносная программа разработана таким образом, чтобы обеспечить устойчивость, то есть способность оставаться на заражённом компьютере после перезагрузки или попыток удаления основных компонентов. Во-первых, происходит изменение сценария ~/.profile, который настраивает среду во время входа пользователя в систему, чтобы вредоносная программа загружалась раньше нормальных нагрузок, которые должны выполняться на сервере. Во-вторых, происходит копирование себя же из памяти в несколько мест на дисковом пространстве. Подмена файлов pcap_loop также может обеспечить устойчивость Perfctl, продолжая вредоносную активность даже после выявления и удаления основной части вируса.

Помимо использования вычислительного ресурса для майнинга криптовалют, Perfctl также превращает компьютер в прибыльный прокси-сервер, который платные клиенты используют для передачи своего интернет-трафика. Исследователи из Aqua Security также заметили, что вредоносное ПО служит лазейкой для установки других семейств вредоносных программ.

Кроме того, архитектура Perfctl позволяет ему выполнять ряд негативных действий, от кражи данных до развёртывания дополнительных вредоносных программ. Такая универсальность означает, что его можно использовать в различных целях и против организаций, и против частных лиц.

Хотя Perfctl и вредоносные компоненты, которые он устанавливает, обнаруживаются некоторыми антивирусными средствами, исследователям из Aqua Security не удалось найти никаких отчётов о целенаправленных исследованиях этого вредоносного ПО. Однако они увидели множество обсуждений на сайтах для разработчиков, посвящённых заражениям со схожими признаками.

Пользователи могут понять, стало ли их устройство мишенью или уже заражено Perfctl, если заметят необычные скачки при загрузке процессора или внезапные замедления работы системы, особенно при простое. Для предотвращения заражений важно установить исправление для CVE-2023-33246 и наладить конфигурации, выявленные Aqua Security. В отчёте специалисты представили и другие шаги для обеспечения безопасности.

- Дмитрий Ладыгин

- freepik.com; aquasec.com

Наши новостные каналы

Подписывайтесь и будьте в курсе свежих новостей и важнейших событиях дня.

Рекомендуем для вас

Тайна необъяснимых северных кратеров разгадана спустя 11 лет после появления первого провала на Ямале

Почему российские ученые не рады своему открытию, называя его «русской рулеткой»?...

Генетики вычислили, какую страшную цену заплатили наши предки за высокий интеллект

Новое исследование еще раз доказало, что эволюция требует огромных жертв...

Секретная база в Гренландии, спрятанная 30-метровым слоем льда, угрожает всему миру

Гляциолог Уильям Колган говорит: «Американские военные думали, что это никогда не вскроется, но теперь...»...

Рядом с пирамидами Гизы обнаружены секретные тоннели, ведущие в забытый подземный мир

Быть может, их построили даже не египтяне. Но кто тогда?...

В Антарктиде обнаружен метановый «спящий гигант», который очень быстро просыпается. И это плохая новость

Ученые в тревоге задаются вопросом: означают ли десятки газовых гейзеров под водой, что эффект домино уже запущен?...

Турецкие археологи обнаружили затерянный мост, способный переписать всю раннюю историю человечества

Оказалось, что научная сенсация все это время... валялась у ученых буквально под ногами...

Наше тело — это… большой мозг: эксперимент русского ученого может совершить революцию в медицине

Эксперты говорят: «Открытие клеточной памяти — это огромный шаг к медицине, где лечение будет подбираться точно для конкретного человека»...

Почему на космическое ноу-хау «солнечный свет по запросу» ополчились астрономы всего мира?

Американский стартап обещает, что все будет хорошо, но ему никто не верит...

Ученые выяснили: в каком возрасте наш мозг достигает пика своей активности

Почему же 20-30 лет оказались стереотипом, далеким от реальной жизни?...

В самом большом кратере Луны происходит что-то очень странное

Поэтому астронавты планируют туда заглянуть в самое ближайшее время...

Астрофизики Гавайского университета неожиданно разгадали тайну… солнечного дождя

Рассказываем, почему новое открытие важно для каждого жителя Земли...

Как мадагаскарские лемуры ускоряют покорение космоса?

И почему именно эти животные оказались самые ценными для будущего всего человечества?...

Археологи поражены: 404 тысячи лет назад «римляне» спокойно разделали гигантского слона... 3-сантиметровыми ножичками

Получается, что древние охотники могли справиться с самым большим животным в Европе буквально голыми руками?...