Пилотом США может оказаться любой дурак или террорист. Электроника не против

Два охотника за киберошибками обнаружили, что с помощью стороннего приложения любой злоумышленник может выдать себя за пилота и пройти все проверки безопасности. Эксперты сообщили о своем открытии в соответствующие инстанции, но американские чиновники даже не поблагодарили добрых хакеров.

Эксперты по информатике из Калифорнийского университета (Беркли) Иэн Кэрролл и Сэм Карри сообщили, что нашли несколько серьезных уязвимостей в системах входа на портале FlyCASS.

Данный сайт используют небольшие авиакомпании, чтобы загрузить информацию о своих пилотах в официальную систему KCM (Known Crewmember — «известный член экипажа»). Данная система принадлежит Администрации транспортной безопасности. Это государственное агентство, которое обеспечивает безопасность пассажиров в США, создано после террористических актов 2001 года.

Типичная проверка. Аэропорт Денвера

Также исследователи в области безопасности, используя приложение FlyCASS, смогли проникнуть в систему безопасности доступа в кабину пилотов, принадлежащую FAA (CASS), Федеральному управлению гражданской авиации США.

— Кэрролл.

Практически полный доступ к безопасности

Для тех, кто не знает, SQL-инъекции — это один из самых распространенных способов веб-атак. Метод достаточно прост, доступен даже начинающим хакерам и, как правило, используется для кражи конфиденциальных данных у организаций.

Данный инструмент основан на проблемах, содержащихся в SQL — языке структурированных запросов, использующемся для работы с базами данных.

SQL-инъекции позволяют хакеру загружать свой собственный код в пользовательские интерфейсы, например, в контактные формы на веб-сайтах. В данном случае эксперты взломали приложение FlyCASS для небольших авиакомпаний.

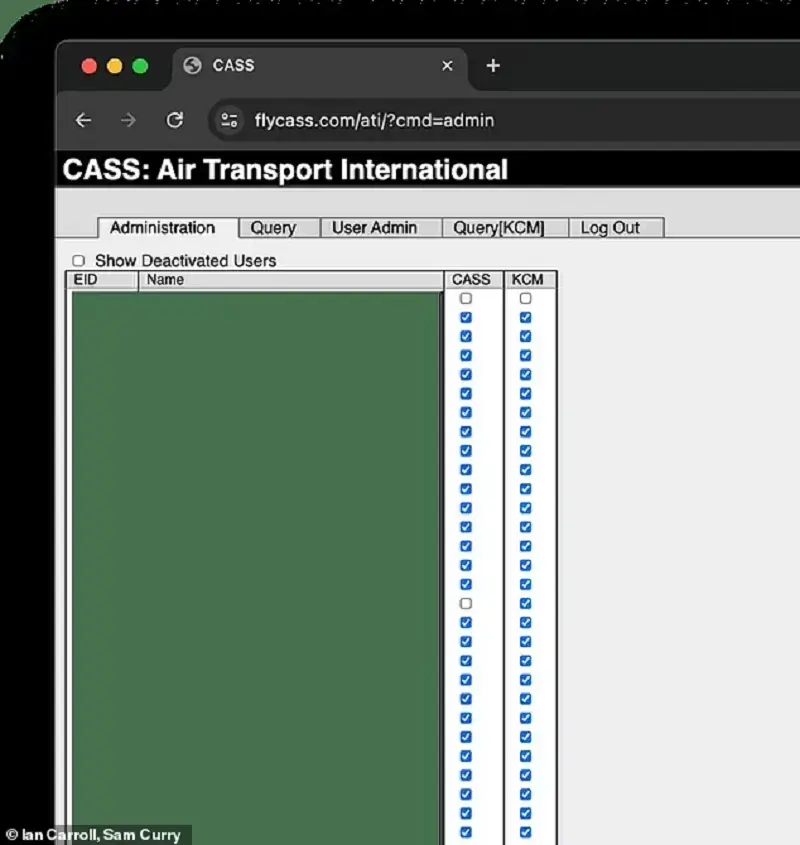

Проведя серию базовых SQL-инъекций, Кэрролл и Карри проникли в FlyCASS. Через него они вошли в личный кабинет Air Transport International — небольшой авиакомпании, находящейся в штате Огайо.

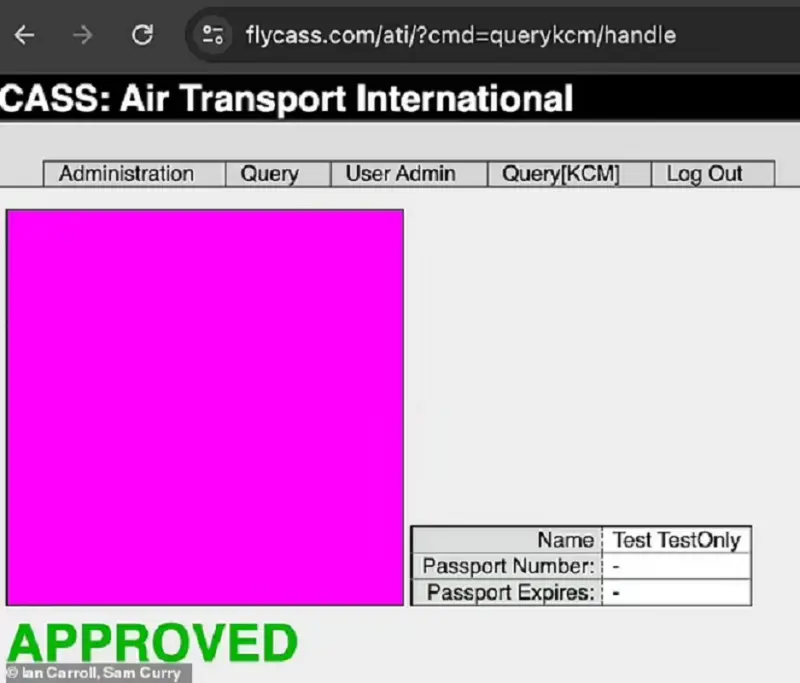

Эксперты без труда создали липового сотрудника воздушной фирмы, красноречиво назвав его Test testOnly. «Пилота» снабдили фотографией, а потом внесли его в список действительных гражданских пилотов и получили для него доступ в кабину самолета.

— Картер Лэнгстон, пресс-секретарь Администрации транспортной безопасности США.

В ответ на такие громкие высказывания Кэрролл и Карри опубликовали новый отчет, в котором поделились дополнительными подробностями своего исследования. Как оказалось, SQL-инъекции дали им полный администраторский доступ к сайту Администрации транспортной безопасности США. Таким образом, они могли не просто добавлять новые профили, но и редактировать уже существующие данные членов экипажей, как им вздумается.

— Карри.

Напоследок эксперты прямо сказали, что Администрация транспортной безопасности публикует недостоверные заявления о собственной неуязвимости. И это в разы повышает риск гражданской авиации.

Принято считать, что гражданская авиация США отличается особой степенью безопасности. Это в корне неверно.

Например, в 2015 году инспекторы Управления Генерального инспектора (OIG) проверили работоспособность систем Администрации транспортной безопасности. В итоге проверяющие смогли пронести через контрольно-пропускные пункты аэропорта более 90% опасных предметов (оружия и взрывчатки). Этот факт вызвал значительное общественное и политическое напряжение вокруг эффективности работы службы безопасности.

В том же году хакеры взломали базы данных Управления кадров США (OPM), что привело к утечке персональных данных, включая информацию о 20 000 сотрудников Администрации транспортной безопасности. Утекла информация, включая социальные номера, даты рождения, адреса и другие личные данные, что вызвало серьезные опасения по поводу кибербезопасности и защиты конфиденциальной информации.

И полный доступ в самолеты

Эксперты по информатике из Калифорнийского университета (Беркли) Иэн Кэрролл и Сэм Карри сообщили, что нашли несколько серьезных уязвимостей в системах входа на портале FlyCASS.

Данный сайт используют небольшие авиакомпании, чтобы загрузить информацию о своих пилотах в официальную систему KCM (Known Crewmember — «известный член экипажа»). Данная система принадлежит Администрации транспортной безопасности. Это государственное агентство, которое обеспечивает безопасность пассажиров в США, создано после террористических актов 2001 года.

Типичная проверка. Аэропорт Денвера

Также исследователи в области безопасности, используя приложение FlyCASS, смогли проникнуть в систему безопасности доступа в кабину пилотов, принадлежащую FAA (CASS), Федеральному управлению гражданской авиации США.

Любой, обладающий базовыми знаниями в области SQL-инъекций, может легко войти на данный сайт, добавить кого угодно в список пилотов и, минуя все системы безопасности, получить полный доступ к кабинам коммерческих авиалайнеров. Мы поняли, что обнаружили очень серьезную проблему

— Кэрролл.

Практически полный доступ к безопасности

Проблем с безопасностью нет

Для тех, кто не знает, SQL-инъекции — это один из самых распространенных способов веб-атак. Метод достаточно прост, доступен даже начинающим хакерам и, как правило, используется для кражи конфиденциальных данных у организаций.

Данный инструмент основан на проблемах, содержащихся в SQL — языке структурированных запросов, использующемся для работы с базами данных.

SQL-инъекции позволяют хакеру загружать свой собственный код в пользовательские интерфейсы, например, в контактные формы на веб-сайтах. В данном случае эксперты взломали приложение FlyCASS для небольших авиакомпаний.

Проведя серию базовых SQL-инъекций, Кэрролл и Карри проникли в FlyCASS. Через него они вошли в личный кабинет Air Transport International — небольшой авиакомпании, находящейся в штате Огайо.

Эксперты без труда создали липового сотрудника воздушной фирмы, красноречиво назвав его Test testOnly. «Пилота» снабдили фотографией, а потом внесли его в список действительных гражданских пилотов и получили для него доступ в кабину самолета.

Действия экспертов — это большое преувеличение. У Администрации транспортной безопасности нет проблем с компьютерной безопасностью. Мы полагаемся не только на эту базу данных. У нас есть специальные процедуры проверки личности членов экипажей. Поэтому только проверенным лицам разрешен доступ в зону безопасности в аэропортах.

Никакие правительственные данные или системы не были скомпрометированы, и деятельность не повлияла на безопасность транспорта

Никакие правительственные данные или системы не были скомпрометированы, и деятельность не повлияла на безопасность транспорта

— Картер Лэнгстон, пресс-секретарь Администрации транспортной безопасности США.

Дырявая защита

В ответ на такие громкие высказывания Кэрролл и Карри опубликовали новый отчет, в котором поделились дополнительными подробностями своего исследования. Как оказалось, SQL-инъекции дали им полный администраторский доступ к сайту Администрации транспортной безопасности США. Таким образом, они могли не просто добавлять новые профили, но и редактировать уже существующие данные членов экипажей, как им вздумается.

Так как обнаруженные нами уязвимости позволяют нам редактировать существующих участников системы известных членов экипажей, то вполне возможно изменить все данные: и имя, и даже фотографию. Поэтому мы можем обойти любой процесс проверки и спокойно попасть в пилотскую кабину самолета

— Карри.

Напоследок эксперты прямо сказали, что Администрация транспортной безопасности публикует недостоверные заявления о собственной неуязвимости. И это в разы повышает риск гражданской авиации.

P. S.

Принято считать, что гражданская авиация США отличается особой степенью безопасности. Это в корне неверно.

Например, в 2015 году инспекторы Управления Генерального инспектора (OIG) проверили работоспособность систем Администрации транспортной безопасности. В итоге проверяющие смогли пронести через контрольно-пропускные пункты аэропорта более 90% опасных предметов (оружия и взрывчатки). Этот факт вызвал значительное общественное и политическое напряжение вокруг эффективности работы службы безопасности.

В том же году хакеры взломали базы данных Управления кадров США (OPM), что привело к утечке персональных данных, включая информацию о 20 000 сотрудников Администрации транспортной безопасности. Утекла информация, включая социальные номера, даты рождения, адреса и другие личные данные, что вызвало серьезные опасения по поводу кибербезопасности и защиты конфиденциальной информации.

Наши новостные каналы

Подписывайтесь и будьте в курсе свежих новостей и важнейших событиях дня.

Рекомендуем для вас

Темная тайна муслиновой «эпидемии»: почему иностранная ткань выкосила тысячи красивых молодых женщин в России начала XIX века?

«Барыни гибнут тысячами как осенние мухи»: на 20 лет французская мода «отключила» инстинкт самосохранения у русских аристократок...

Запутанный детектив на МКС длиной в 6 лет наконец-то раскрыт

По словам экспертов, российские космонавты совершили невозможное, найдя «невидимую» утечку...

Рассекреченные архивы ФСБ полностью подтвердили легенду о медали № 00001 «За оборону Сталинграда»

Историки рассказали: почему Сталин пришел в гнев, когда ему попытались вручить эту награду...

11 лет обмана и позора: Эксперты констатируют, что программа «Чистый Эверест» с треском провалилась

Кто и почему превращает высочайшую гору на планете в гигантскую свалку?...

Еще раз о Карамзине: почему нынешние ученые обвиняют его в многочисленных и сознательных искажениях российской истории?

Зачем «великий историк» XIX века так очернил Ивана Грозного?...

Новое исследование показало: «пришельцы» правят дном арктических морей вот уже полмиллиарда лет

Российские ученые сделали поразительное открытие, изучив 3000 находок за последние 80 лет...

«Криминальный авторитет» мезозойской эпохи: российские ученые обнаружили динозавра, который был «заточен» исключительно… под воровство

Грабил по ночам, таскал яйца у гигантов и много миллионов лет оставался нераскрытым...

Чужое сердце, чужая жизнь: эти истории заставляют сомневаться в науке

Новое исследование говорит: 90% людей, получивших чужие органы, признаются, что они странно изменились после операции...

Российские ученые обнаружили на дне Иссык-Куля 600-летний город. Что же его погубило?

Археологи говорят: «Это было похоже на трагедию Помпеев с одной лишь разницей...»...

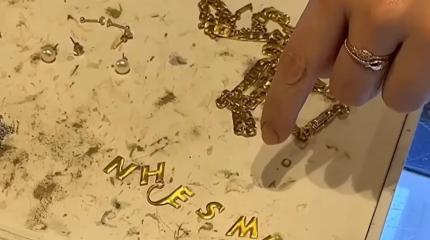

Золотая лихорадка охватила Южную Корею: Как и почему старые кондиционеры оказались «сундуками с сокровищами»?

В это сложно поверить: но когда-то LG выпускала оборудование… с золотыми логотипами. Как их найти сейчас?...