Что такое Mirai и кому грозит опасность

Первоначально выпущенный для отключения серверов Minecraft, этот ботнет с тех пор не раз вызывал хаос в результате DDoS-атак.

Некоммерческая организация по кибербезопасности MalwareMustDie впервые обнаружила Mirai во второй половине 2016 года. В сентябре 2016 года Mirai использовали для запуска крупномасштабной DDoS-атаки на различные онлайн-платформы, включая Twitter, Reddit и Spotify. Три человека признались в создании ботнета Mirai и заявили, что осуществили атаку, чтобы отключить другие серверы Minecraft, и что это помогло зарабатывать деньги с помощью известной видеоигры.

Люди, ответственные за создание и использование ботнета Mirai опубликовали код в интернете. Считается, что это было сделано, чтобы скрыть истинное происхождение Mirai, но также дало другим киберпреступникам доступ к эффективному ботнету.

С 2016 года Mirai несколько раз использовали для DDoS-атак. Например, в начале 2023 года выяснилось, что Mirai стал виновником кампании против устройств интернета вещей (IoT) и серверов на базе Linux. В тот раз вариант Mirai, получивший название V3G4, использовал 13 уязвимостей в системе безопасности на серверах и устройствах с дистрибутивами Linux. Разновидности вредоносных программ — обычное явление, и они часто оснащены дополнительными возможностями.

Mirai в первую очередь атакует устройства IoT. Единица интернета вещей — это устройство, оснащённое определёнными элементами, датчиками и программами, которые позволяют им взаимодействовать. Устройства IoT, работающие под управлением Linux и использующие процессоры ARC (Argonaut RISC Core), стали основной целью Mirai.

Mirai относится к типу программ, известных как ботнет. Ботнеты — это сети компьютеров, которые служат для выполнения вредоносных действий. Mirai заражает устройства, чтобы использовать их вычислительные мощности для достижения своей цели. Когда устройство заражено, оно становится «зомби» и будет делать то, чего требует вредоносный захватчик.

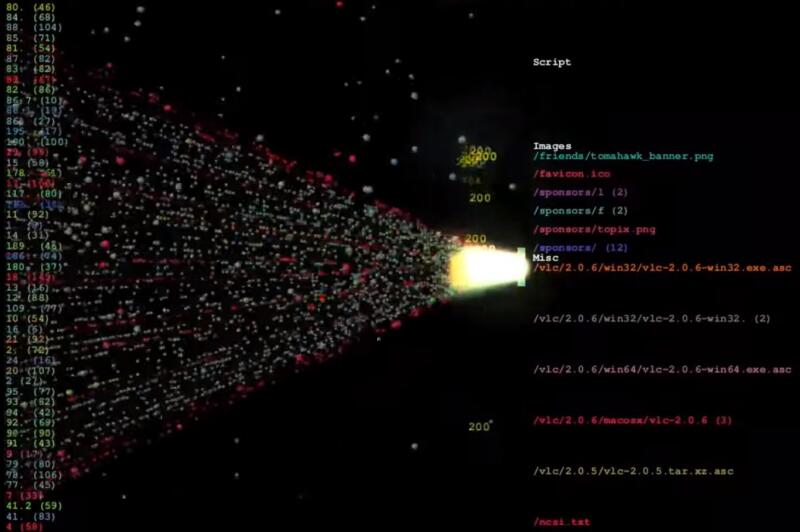

Ключевая цель ботнетов Mirai — проводить DDoS-атаки на целевые веб-сайты. DDoS-атака заваливает веб-сайт трафиком для перегрузки серверов и сбоя, что делает сайт временно недоступным для пользователей. Многие предыдущие DDoS-атаки причинили большой ущерб, в том числе атака на Amazon Web Services (AWS) в 2020 году и атака на GitHub в 2018-м. При самых крупных DDoS-атаках трафик может поступать с такой огромной скоростью, что веб-сайты становятся недоступными на несколько дней или даже недель.

Теоретически киберпреступник может купить много компьютеров и использовать их для DDoS-атаки, но такое мероприятие было бы невероятно дорогостоящим и трудоёмким. Вместо этого предпочитают заражать устройства ничего не подозревающих жертв вредоносным ПО, которое может сделать их частью ботнета. Чем обширней ботнет, то есть чем больше в него втянули устройств-зомби, тем больше трафика может хлынуть на веб-сайт.

Mirai запускает процесс заражения, просматривая IP-адреса, чтобы найти устройства на базе Linux, работающие на процессорах ARC. Когда соответствующее устройство идентифицировано, вредоносная программа будет искать и использовать любые недостатки безопасности на устройстве. Затем Mirai может заразить устройство IoT, чтобы добавить в ботнет для разрастающейся DDoS-атаки.

Хотя Mirai добивался успеха в кибератаках в прошлом, есть вещи, которые можно сделать, чтобы избежать угрозы и обнаружить опасный ботнет. Признаки, указывающие на заражение ботнетом — частые сбои и отключения, медленное подключение к интернету и перегрев. Важно не допустить, чтобы вредоносное ПО такого рода не овладело устройством.

Когда дело доходит до предотвращения захвата ботнетом, первой линией защиты всегда должна быть надёжная антивирусная программа. Антивирусник постоянно сканирует компьютер на подозрительные файлы и коды, которые затем помещаются в карантин и удаляются, если считаются угрозой.

Также нужно обновлять программы и операционную систему, чтобы устранить любые недостатки безопасности. Уязвимости распространены в программах и часто используются киберпреступниками для запуска атак. Mirai сканирует устройства IoT на наличие уязвимостей в системе безопасности в процессе заражения, и вероятность таких уязвимостей возрастает, если не обновлять ПО регулярно.

Существуют также специализированные решения против ботнетов, которые можно установить для дополнительной защиты. Эти программы могут обнаруживать и устранять заражение ботнетом, а также защищать веб-сайты от DDoS-атак.

Что такое Mirai

Некоммерческая организация по кибербезопасности MalwareMustDie впервые обнаружила Mirai во второй половине 2016 года. В сентябре 2016 года Mirai использовали для запуска крупномасштабной DDoS-атаки на различные онлайн-платформы, включая Twitter, Reddit и Spotify. Три человека признались в создании ботнета Mirai и заявили, что осуществили атаку, чтобы отключить другие серверы Minecraft, и что это помогло зарабатывать деньги с помощью известной видеоигры.

Люди, ответственные за создание и использование ботнета Mirai опубликовали код в интернете. Считается, что это было сделано, чтобы скрыть истинное происхождение Mirai, но также дало другим киберпреступникам доступ к эффективному ботнету.

С 2016 года Mirai несколько раз использовали для DDoS-атак. Например, в начале 2023 года выяснилось, что Mirai стал виновником кампании против устройств интернета вещей (IoT) и серверов на базе Linux. В тот раз вариант Mirai, получивший название V3G4, использовал 13 уязвимостей в системе безопасности на серверах и устройствах с дистрибутивами Linux. Разновидности вредоносных программ — обычное явление, и они часто оснащены дополнительными возможностями.

Mirai в первую очередь атакует устройства IoT. Единица интернета вещей — это устройство, оснащённое определёнными элементами, датчиками и программами, которые позволяют им взаимодействовать. Устройства IoT, работающие под управлением Linux и использующие процессоры ARC (Argonaut RISC Core), стали основной целью Mirai.

Как работает Mirai

Mirai относится к типу программ, известных как ботнет. Ботнеты — это сети компьютеров, которые служат для выполнения вредоносных действий. Mirai заражает устройства, чтобы использовать их вычислительные мощности для достижения своей цели. Когда устройство заражено, оно становится «зомби» и будет делать то, чего требует вредоносный захватчик.

Ключевая цель ботнетов Mirai — проводить DDoS-атаки на целевые веб-сайты. DDoS-атака заваливает веб-сайт трафиком для перегрузки серверов и сбоя, что делает сайт временно недоступным для пользователей. Многие предыдущие DDoS-атаки причинили большой ущерб, в том числе атака на Amazon Web Services (AWS) в 2020 году и атака на GitHub в 2018-м. При самых крупных DDoS-атаках трафик может поступать с такой огромной скоростью, что веб-сайты становятся недоступными на несколько дней или даже недель.

Теоретически киберпреступник может купить много компьютеров и использовать их для DDoS-атаки, но такое мероприятие было бы невероятно дорогостоящим и трудоёмким. Вместо этого предпочитают заражать устройства ничего не подозревающих жертв вредоносным ПО, которое может сделать их частью ботнета. Чем обширней ботнет, то есть чем больше в него втянули устройств-зомби, тем больше трафика может хлынуть на веб-сайт.

Mirai запускает процесс заражения, просматривая IP-адреса, чтобы найти устройства на базе Linux, работающие на процессорах ARC. Когда соответствующее устройство идентифицировано, вредоносная программа будет искать и использовать любые недостатки безопасности на устройстве. Затем Mirai может заразить устройство IoT, чтобы добавить в ботнет для разрастающейся DDoS-атаки.

Как избежать Mirai

Хотя Mirai добивался успеха в кибератаках в прошлом, есть вещи, которые можно сделать, чтобы избежать угрозы и обнаружить опасный ботнет. Признаки, указывающие на заражение ботнетом — частые сбои и отключения, медленное подключение к интернету и перегрев. Важно не допустить, чтобы вредоносное ПО такого рода не овладело устройством.

Когда дело доходит до предотвращения захвата ботнетом, первой линией защиты всегда должна быть надёжная антивирусная программа. Антивирусник постоянно сканирует компьютер на подозрительные файлы и коды, которые затем помещаются в карантин и удаляются, если считаются угрозой.

Также нужно обновлять программы и операционную систему, чтобы устранить любые недостатки безопасности. Уязвимости распространены в программах и часто используются киберпреступниками для запуска атак. Mirai сканирует устройства IoT на наличие уязвимостей в системе безопасности в процессе заражения, и вероятность таких уязвимостей возрастает, если не обновлять ПО регулярно.

Существуют также специализированные решения против ботнетов, которые можно установить для дополнительной защиты. Эти программы могут обнаруживать и устранять заражение ботнетом, а также защищать веб-сайты от DDoS-атак.

- Дмитрий Ладыгин

- youtu.be/lzfbNwUAkeA

Наши новостные каналы

Подписывайтесь и будьте в курсе свежих новостей и важнейших событиях дня.

Рекомендуем для вас

Запутанный детектив на МКС длиной в 6 лет наконец-то раскрыт

По словам экспертов, российские космонавты совершили невозможное, найдя «невидимую» утечку...

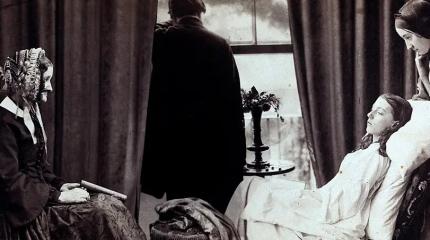

Темная тайна муслиновой «эпидемии»: почему иностранная ткань выкосила тысячи красивых молодых женщин в России начала XIX века?

«Барыни гибнут тысячами как осенние мухи»: на 20 лет французская мода «отключила» инстинкт самосохранения у русских аристократок...

Рассекреченные архивы ФСБ полностью подтвердили легенду о медали № 00001 «За оборону Сталинграда»

Историки рассказали: почему Сталин пришел в гнев, когда ему попытались вручить эту награду...

Еще раз о Карамзине: почему нынешние ученые обвиняют его в многочисленных и сознательных искажениях российской истории?

Зачем «великий историк» XIX века так очернил Ивана Грозного?...

Новое исследование показало: «пришельцы» правят дном арктических морей вот уже полмиллиарда лет

Российские ученые сделали поразительное открытие, изучив 3000 находок за последние 80 лет...

«Криминальный авторитет» мезозойской эпохи: российские ученые обнаружили динозавра, который был «заточен» исключительно… под воровство

Грабил по ночам, таскал яйца у гигантов и много миллионов лет оставался нераскрытым...

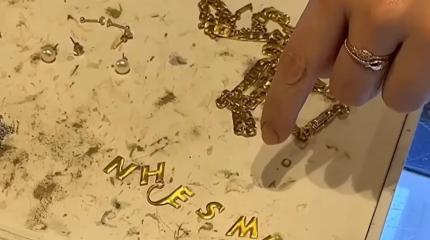

Золотая лихорадка охватила Южную Корею: Как и почему старые кондиционеры оказались «сундуками с сокровищами»?

В это сложно поверить: но когда-то LG выпускала оборудование… с золотыми логотипами. Как их найти сейчас?...

Российские ученые обнаружили на дне Иссык-Куля 600-летний город. Что же его погубило?

Археологи говорят: «Это было похоже на трагедию Помпеев с одной лишь разницей...»...

Раскрыта еще одна поразительная тайна главного русского салата

Зачем великий кулинар поехал в Крым? Ученые нашли в архиве детали последних дней Люсьена Оливье...

Астрофизик доказал, как Вифлеемская звезда «зависла» над Землей в год рождения Иисуса Христа

«Полная остановка» космического тела в высочайшей точке неба… длилась целых два часа. Как сработал этот удивительный природный механизм?...

Археологи подтверждают: Русские города строились на костях специально

Почему эксперты считают, что это было просто отличное техническое решение?...