Какие киберугрозы существуют в космосе на данный момент?

Рост экономики New Space, инновации в технологиях и появление различных частных фирм способствовали развитию космической отрасли.

Вместе с развитием космической индустрии произошло расширение поверхности кибератак на космические системы. Кроме того, космическая деятельность становится все более разнообразной и интенсивной за счет появления новых акторов, целей и технологий в космосе.

В связи с этим как никогда раньше становится актуальна тема космической кибербезопасности, так как многие жизненно важные инфраструктуры и экономические секторы зависят от космических услуг, которые уязвимы для кибератак.

Каждая архитектура космической системы состоит из трех основных компонентов, отвечающих за различные функции: наземный сегмент, космический сегмент и связь. Каждый компонент может быть взломан противником. Большинство атак и уязвимостей связаны с каналами связи, такими как радиочастотные каналы или наземная система в целом. Специалисты по безопасности постоянно работают над системами обнаружения и предотвращения таких вторжений.

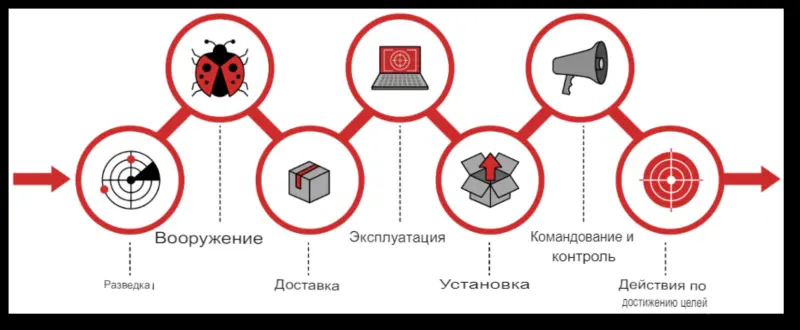

Cyber Kill Chain является одной из самых известных и широко используемых моделей для анализа кибератак. Она помогает понять тактику, технику и процедуры злоумышленников, а также выявить слабые места в собственной защите.

Данная концептуальная модель для идентификации и предотвращения кибератак, разработана американской компанией Lockheed Martin в 2011 году. Модель основана на аналогии с военной доктриной kill chain, которая описывает цепочку действий, необходимых для поражения цели. Cyber Kill Chain состоит из семи этапов, которые должны быть выполнены злоумышленниками для достижения своей цели:

Цель Cyber Kill Chain — не только описать процесс кибератаки, но и предложить способы обнаружения и прерывания каждого этапа. Для этого необходимо использовать различные методы защиты, такие как мониторинг сетевого трафика, анализ поведения пользователей и систем, применение обновлений и патчей, использование антивирусных программ и брандмауэров, проведение обучения персонала и т. д.

Давайте более подробно рассмотрим основные существующие типы киберугроз.

Наземные станции и терминалы играют определенную роль в сборе данных. В результате они находятся под угрозой кибершпионажа со стороны государственных и негосударственных субъектов. Системы наземного сегмента сталкиваются со многими киберугрозами и различными векторами атак, которые можно использовать для компрометации этих систем.

Большинство кибератак на наземный сегмент используют веб-уязвимости, позволяющие злоумышленникам заманить персонал наземных станций для загрузки вредоносных программ или троянских коней на компьютеры наземных станций.

Взлом сети наземных станций дает злоумышленнику доступ к самому спутнику. Оказавшись внутри сети наземных станций, злоумышленники могут получить доступ к самому спутнику и выполнять атаки типа «отказ в обслуживании» (DoS), а также захватывать промышленные системы управления (ICS) для контроля и повреждения спутников.

Отчет, опубликованный Управлением генерального инспектора НАСА, показал, что в апреле 2018 года злоумышленники взломали сеть агентства и украли около 500 мегабайт данных, связанных с марсианскими миссиями.

Точкой входа было устройство Raspberry Pi, которое было подключено к ИТ-сети Лаборатории реактивного движения НАСА (JPL) без авторизации или прохождения надлежащей проверки безопасности.

Как и наземные системы, космический сегмент также является признанной целью кибератак.

Уязвимости космических аппаратов обычно возникают от скомпрометированных наземных станций до сетевых компонентов, где злоумышленники могут взломать сеть.

Спутники являются мишенями для атак «Человек посередине» (MitM), нулевого дня и программ-вымогателей. Наибольшее количество инцидентов космической кибербезопасности было связано с коммуникационными атаками.

Самая большая слабость спутников, которая делает их пригодными для эксплуатации, — это использование дальней телеметрии для связи с наземными станциями. Кроме того, восходящие и нисходящие спутниковые каналы часто передаются и к ним легко получить доступ.

Однако, как показывает статистика, наибольшее количество инцидентов космической кибербезопасности было связано с коммуникационными атаками.

Самая большая слабость спутников, которая делает их пригодными для эксплуатации, — это использование дальней телеметрии для связи с наземными станциями. Кроме того, восходящие и нисходящие спутниковые каналы часто передаются и к ним легко получить доступ.

Коммуникационные кибератаки направлены на нарушение или перехват передачи и приема данных между космическими объектами или между космическими и наземными объектами. Эти угрозы могут иметь различные цели.

Например, хакеры могут захватывать разведывательную информацию о космических системах или их пользователях. Так в 2019 году США обвинили Россию в попытке шпионажа за американским спутником с помощью спутника-инспектора.

Взлом также позволяет вмешиваться в работу космических систем или их пользователей. Примером успешно проведенной атаки такого типа является случай, когда в 2016 году Россия использовала систему GPS-спуфинга для создания ложных координат в Черном море.

Среди целей атаки также могут присутствовать уничтожение космических систем или их пользователей. Например, в 2007 году Китай провел антиспутниковое испытание и уничтожил свой собственный спутник.

Кибератаки на космические объекты представляют серьезный вызов для международной безопасности и сотрудничества. С одной стороны, они могут спровоцировать эскалацию напряженности и конфронтации между космическими державами. С другой, они могут подорвать доверие и кооперацию между различными акторами в космической сфере.

Для противодействия кибератакам на космические объекты всем странам необходимо развивать и усиливать различные меры на национальном, региональном и международном уровнях.

Кибербезопасность в космосе — это коллективная проблема, которая требует коллективного решения. Космос должен быть пониматься как общий домен, в котором ни один конвенциональный актор не заинтересован в милитаризации и недоверии. Кроме того, во многом общая безопасность Земли зависит от безопасности космического пространства.

Вместе с развитием космической индустрии произошло расширение поверхности кибератак на космические системы. Кроме того, космическая деятельность становится все более разнообразной и интенсивной за счет появления новых акторов, целей и технологий в космосе.

В связи с этим как никогда раньше становится актуальна тема космической кибербезопасности, так как многие жизненно важные инфраструктуры и экономические секторы зависят от космических услуг, которые уязвимы для кибератак.

Как совершаются космические кибератаки

Каждая архитектура космической системы состоит из трех основных компонентов, отвечающих за различные функции: наземный сегмент, космический сегмент и связь. Каждый компонент может быть взломан противником. Большинство атак и уязвимостей связаны с каналами связи, такими как радиочастотные каналы или наземная система в целом. Специалисты по безопасности постоянно работают над системами обнаружения и предотвращения таких вторжений.

Cyber Kill Chain является одной из самых известных и широко используемых моделей для анализа кибератак. Она помогает понять тактику, технику и процедуры злоумышленников, а также выявить слабые места в собственной защите.

Модель оценки угрозы Cyber Kill Chain от Lockheed Martin

Данная концептуальная модель для идентификации и предотвращения кибератак, разработана американской компанией Lockheed Martin в 2011 году. Модель основана на аналогии с военной доктриной kill chain, которая описывает цепочку действий, необходимых для поражения цели. Cyber Kill Chain состоит из семи этапов, которые должны быть выполнены злоумышленниками для достижения своей цели:

- Разведка (Reconnaissance) — сбор информации о потенциальных целях, таких как адреса электронной почты, социальные сети, публикации, интернет-серверы и т. д.

- Вооружение (Weaponization) — подготовка вредоносного кода или инструмента для эксплуатации уязвимости в системе жертвы. Например, создание файла с встроенным эксплоитом или обратной связью.

- Доставка (Delivery) — передача вредоносного кода или инструмента жертве по различным каналам, таким как электронная почта, веб-сайты, USB-накопители и т. д.

- Эксплуатация (Exploitation) — активация вредоносного кода или инструмента на системе жертвы с целью получения доступа к ней. Например, запуск эксплоита, который использует уязвимость в программном обеспечении.

- Установка (Installation) — установка дополнительного вредоносного кода или инструмента на системе жертвы для обеспечения постоянного присутствия и скрытности. Например, установка трояна, руткита или бэкдора.

- Командование и контроль (Command and Control) — установление связи между злоумышленником и зараженной системой для передачи команд и данных. Например, использование протоколов HTTP, DNS, IRC или TOR для обмена информацией.

- Действия на цели (Actions on Objectives) — выполнение конечной цели злоумышленника на системе жертвы. Например, кража конфиденциальных данных, разрушение системы, шантаж или шпионаж.

Цель Cyber Kill Chain — не только описать процесс кибератаки, но и предложить способы обнаружения и прерывания каждого этапа. Для этого необходимо использовать различные методы защиты, такие как мониторинг сетевого трафика, анализ поведения пользователей и систем, применение обновлений и патчей, использование антивирусных программ и брандмауэров, проведение обучения персонала и т. д.

Давайте более подробно рассмотрим основные существующие типы киберугроз.

Угрозы наземному сегменту

Наземные станции и терминалы играют определенную роль в сборе данных. В результате они находятся под угрозой кибершпионажа со стороны государственных и негосударственных субъектов. Системы наземного сегмента сталкиваются со многими киберугрозами и различными векторами атак, которые можно использовать для компрометации этих систем.

Большинство кибератак на наземный сегмент используют веб-уязвимости, позволяющие злоумышленникам заманить персонал наземных станций для загрузки вредоносных программ или троянских коней на компьютеры наземных станций.

Взлом сети наземных станций дает злоумышленнику доступ к самому спутнику. Оказавшись внутри сети наземных станций, злоумышленники могут получить доступ к самому спутнику и выполнять атаки типа «отказ в обслуживании» (DoS), а также захватывать промышленные системы управления (ICS) для контроля и повреждения спутников.

Отчет, опубликованный Управлением генерального инспектора НАСА, показал, что в апреле 2018 года злоумышленники взломали сеть агентства и украли около 500 мегабайт данных, связанных с марсианскими миссиями.

Точкой входа было устройство Raspberry Pi, которое было подключено к ИТ-сети Лаборатории реактивного движения НАСА (JPL) без авторизации или прохождения надлежащей проверки безопасности.

Угрозы космического сегмента

Как и наземные системы, космический сегмент также является признанной целью кибератак.

Уязвимости космических аппаратов обычно возникают от скомпрометированных наземных станций до сетевых компонентов, где злоумышленники могут взломать сеть.

Спутники являются мишенями для атак «Человек посередине» (MitM), нулевого дня и программ-вымогателей. Наибольшее количество инцидентов космической кибербезопасности было связано с коммуникационными атаками.

Самая большая слабость спутников, которая делает их пригодными для эксплуатации, — это использование дальней телеметрии для связи с наземными станциями. Кроме того, восходящие и нисходящие спутниковые каналы часто передаются и к ним легко получить доступ.

Коммуникационные угрозы

Однако, как показывает статистика, наибольшее количество инцидентов космической кибербезопасности было связано с коммуникационными атаками.

Самая большая слабость спутников, которая делает их пригодными для эксплуатации, — это использование дальней телеметрии для связи с наземными станциями. Кроме того, восходящие и нисходящие спутниковые каналы часто передаются и к ним легко получить доступ.

Коммуникационные кибератаки направлены на нарушение или перехват передачи и приема данных между космическими объектами или между космическими и наземными объектами. Эти угрозы могут иметь различные цели.

Например, хакеры могут захватывать разведывательную информацию о космических системах или их пользователях. Так в 2019 году США обвинили Россию в попытке шпионажа за американским спутником с помощью спутника-инспектора.

Взлом также позволяет вмешиваться в работу космических систем или их пользователей. Примером успешно проведенной атаки такого типа является случай, когда в 2016 году Россия использовала систему GPS-спуфинга для создания ложных координат в Черном море.

Среди целей атаки также могут присутствовать уничтожение космических систем или их пользователей. Например, в 2007 году Китай провел антиспутниковое испытание и уничтожил свой собственный спутник.

Заключеие

Кибератаки на космические объекты представляют серьезный вызов для международной безопасности и сотрудничества. С одной стороны, они могут спровоцировать эскалацию напряженности и конфронтации между космическими державами. С другой, они могут подорвать доверие и кооперацию между различными акторами в космической сфере.

Для противодействия кибератакам на космические объекты всем странам необходимо развивать и усиливать различные меры на национальном, региональном и международном уровнях.

Кибербезопасность в космосе — это коллективная проблема, которая требует коллективного решения. Космос должен быть пониматься как общий домен, в котором ни один конвенциональный актор не заинтересован в милитаризации и недоверии. Кроме того, во многом общая безопасность Земли зависит от безопасности космического пространства.

Наши новостные каналы

Подписывайтесь и будьте в курсе свежих новостей и важнейших событиях дня.

Рекомендуем для вас

Парадокс Великой Зеленой стены: Китай посадил 78 миллиардов новых деревьев, но климат стал только хуже. Как так вышло?

Ученые назвали причины, почему самый грандиозный экологический проект за всю историю в итоге обернулся головной болью для миллионов китайских граждан...

Людовик XIV умер совсем не от гангрены: ученые сумели раскрыть истину лишь 310 лет спустя

Эксперты говорят: французский король был обречен. Медикам того времени была совершенно неизвестна его болезнь...

Необъяснимые аномалии в тайге на Дальнем Востоке: читаем походные дневники военного разведчика и писателя Владимира Арсеньева

Часть первая: свет в ночном море, мираж «фата-моргана» и почти моментальное замерзание воды...

Меньше трех дней до конца света на орбите: почему программа CRASH Clock бьет тревогу?

Сотрудники Маска уверяют, что у них все под контролем. Но эксперты сравнивают орбиту с карточным домиком. Кто же прав?...

Что стоит за таинственными аномалиями в дальневосточной тайге? Продолжаем читать походные дневники военного разведчика и писателя Владимира Арсеньева

Часть вторая: снежная гроза, феномен моретрясения и встреча со «снежным человеком»...

Темная сторона Рима: выяснилось, что Империя веками «выкачивала» здоровье из покоренных народов

Новые находки заставили ученых признать: для простых людей римский «прогресс» был скорее приговором, чем спасением. Но почему же так вышло?...

Марс отменяется: три причины, почему российские эксперты ставят крест на Красной планете

Почему пробирка с Марса опаснее любого астероида, как галактические лучи «взрывают» мозг и при чем тут Китай? Честный разбор рисков от Российской академии наук...

Встречи с неведомым: завершаем чтение дневников разведчика и писателя Владимира Арсеньева

Часть третья: таинственный огонь в лесу, свет из облаков, призрак в тумане и странный дым на море...

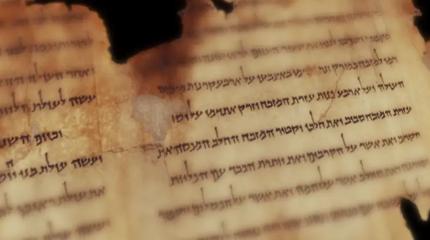

Загадочная письменность Б из пещер у Мертвого моря наконец-то расшифрована

Ученые «ломали» древний шифр эпохи Христа более 70 лет, но результат разочаровал многих. Почему?...

«Не повторяйте наших ошибок!» 100 лет борьбы с лесными пожарами обернулись катастрофой для США

Эксперты рассказали, почему, казалось бы, проверенная тактика только усугубила ситуацию с лесным огнем...

Первая «чернокожая британка» оказалась белой: новое исследование заставило историков полностью пересмотреть портрет женщины из Бичи-Хед

Почему ученые так сильно ошиблись с ее внешностью? И стоит ли после этого доверять реконструкциям по ДНК?...

ДНК 4000-летней овцы оказалось ключом к древней тайне, стоившей жизни миллионам

Поразительно, но археологи нашли штамм древней чумы, кошмаривший всю Евразию, в самом таинственном российском городе — Аркаиме. Почему же так получилось?...