Сотни серверов SugarCRM заражены критическим эксплойтом

В течение последних двух недель хакеры использовали критическую уязвимость в системе SugarCRM (управление взаимоотношениями с клиентами), чтобы заразить пользователей вредоносным ПО, которое дает им полный контроль над серверами.

Уязвимость обнаружилась, когда код эксплойта был опубликован в Интернете в конце декабря. Человек, опубликовавший эксплойт, описал его как обход аутентификации с удалённым выполнением кода, что означает, что злоумышленник может использовать его для запуска вредоносного кода на уязвимых серверах без каких-либо учетных данных. С тех пор SugarCRM опубликовала рекомендации, подтверждающие это описание.

Марк Эллзи, старший исследователь службы сетевого мониторинга Censys, сообщил в электронном письме, что по состоянию на 11 января компания обнаружила 354 зараженных сервера SugarCRM. Это почти 12 процентов от общего числа 3059 серверов SugarCRM.

По состоянию на прошлую неделю самый высокий уровень инфицирования был в США — 90, за ними следуют Германия, Австралия и Франция. В обновлении, опубликованном во вторник, Censys сообщила, что количество зараженных серверов значительно не увеличилось с момента первоначального сообщения.

5 января SugarCRM сообщил что обновление, исправляющее уязвимости, готово, и уже было применено к облачному сервису. Он также посоветовал пользователям с версиями, работающими за пределами SugarCloud или хостинга, управляемого SugarCRM, установить исправления.

Из сообщения следует, что уязвимость затронула программные решения Sugar Sell, Serve, Enterprise, Professional и Ultimate. При этом атака не затронула программное обеспечение Sugar Market. Обход аутентификации, по словам Censys, работает через каталог /index.php/.

— SugarCRM.

Веб-оболочка предоставляет текстовое окно, которое злоумышленники могут использовать в качестве интерфейса для запуска команд или кода по своему выбору на скомпрометированных устройствах. На данный момент компания не знает, для чего именно злоумышленники используют уязвимость.

Консультации Censys и SugarCRM предоставляют индикаторы взлома, которые клиенты SugarCRM могут использовать, чтобы определить, были ли они атакованы. Пользователи уязвимых продуктов должны изучить и установить обновление безопасности как можно скорее.

Уязвимость обнаружилась, когда код эксплойта был опубликован в Интернете в конце декабря. Человек, опубликовавший эксплойт, описал его как обход аутентификации с удалённым выполнением кода, что означает, что злоумышленник может использовать его для запуска вредоносного кода на уязвимых серверах без каких-либо учетных данных. С тех пор SugarCRM опубликовала рекомендации, подтверждающие это описание.

Марк Эллзи, старший исследователь службы сетевого мониторинга Censys, сообщил в электронном письме, что по состоянию на 11 января компания обнаружила 354 зараженных сервера SugarCRM. Это почти 12 процентов от общего числа 3059 серверов SugarCRM.

По состоянию на прошлую неделю самый высокий уровень инфицирования был в США — 90, за ними следуют Германия, Австралия и Франция. В обновлении, опубликованном во вторник, Censys сообщила, что количество зараженных серверов значительно не увеличилось с момента первоначального сообщения.

5 января SugarCRM сообщил что обновление, исправляющее уязвимости, готово, и уже было применено к облачному сервису. Он также посоветовал пользователям с версиями, работающими за пределами SugarCloud или хостинга, управляемого SugarCRM, установить исправления.

Из сообщения следует, что уязвимость затронула программные решения Sugar Sell, Serve, Enterprise, Professional и Ultimate. При этом атака не затронула программное обеспечение Sugar Market. Обход аутентификации, по словам Censys, работает через каталог /index.php/.

После успешного обхода аутентификации от службы получается файл cookie, а вторичный запрос POST отправляется по пути «/cache/images/sweet.phar», который загружает крошечный файл в формате PNG, содержащий PHP-код, который будет выполняется сервером при повторном запросе файла.

Это простая веб-оболочка, которая будет выполнять команды на основе значения аргумента запроса в кодировке base64 «c»

Это простая веб-оболочка, которая будет выполнять команды на основе значения аргумента запроса в кодировке base64 «c»

— SugarCRM.

Веб-оболочка предоставляет текстовое окно, которое злоумышленники могут использовать в качестве интерфейса для запуска команд или кода по своему выбору на скомпрометированных устройствах. На данный момент компания не знает, для чего именно злоумышленники используют уязвимость.

Консультации Censys и SugarCRM предоставляют индикаторы взлома, которые клиенты SugarCRM могут использовать, чтобы определить, были ли они атакованы. Пользователи уязвимых продуктов должны изучить и установить обновление безопасности как можно скорее.

Наши новостные каналы

Подписывайтесь и будьте в курсе свежих новостей и важнейших событиях дня.

Рекомендуем для вас

Новое исследование показало: Стоунхендж столетиями «водил за нос». Похоже, историю опять придется переписывать

Оказалось, что сенсация скрывалась в огромном круге, состоящем из загадочных шахт...

Необъяснимые аномалии в тайге на Дальнем Востоке: читаем походные дневники военного разведчика и писателя Владимира Арсеньева

Часть первая: свет в ночном море, мираж «фата-моргана» и почти моментальное замерзание воды...

Людовик XIV умер совсем не от гангрены: ученые сумели раскрыть истину лишь 310 лет спустя

Эксперты говорят: французский король был обречен. Медикам того времени была совершенно неизвестна его болезнь...

Он все слышал, но не мог пошевелиться: Жуткая правда о том, почему тело Александра Македонского не разлагалось

Великий царь стал заложником собственной плоти. Диагноз, который поставили спустя 2300 лет, объясняет все: и «чудо» нетленности, и страшную смерть....

ЦРУ, море в пустыне и нефть: кто и зачем остановил проект Египта на 60 лет?

Часть вторая: Холодная война, 200 ядерных взрывов и 15 миллиардов, которые могут все изменить...

Меньше трех дней до конца света на орбите: почему программа CRASH Clock бьет тревогу?

Сотрудники Маска уверяют, что у них все под контролем. Но эксперты сравнивают орбиту с карточным домиком. Кто же прав?...

Что стоит за таинственными аномалиями в дальневосточной тайге? Продолжаем читать походные дневники военного разведчика и писателя Владимира Арсеньева

Часть вторая: снежная гроза, феномен моретрясения и встреча со «снежным человеком»...

Египет хотел создать МОРЕ в пустыне Сахара: почему проект заморозили на 60 лет?

Часть первая: Реальный шанс спастись от всемирного потопа...

Российский ученый уверен, что максимально приблизился к разгадке тайны шаровой молнии

Похоже, наука ошибалась: это не плазменный сгусток, а «живой кристалл» из частиц-призраков...

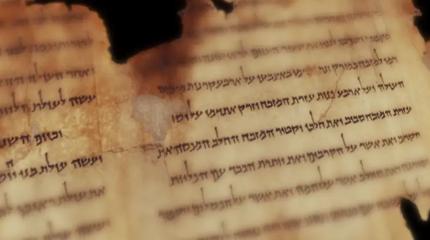

Загадочная письменность Б из пещер у Мертвого моря наконец-то расшифрована

Ученые «ломали» древний шифр эпохи Христа более 70 лет, но результат разочаровал многих. Почему?...

Алкогольная цивилизация: древние люди освоили земледелие... ради пива

Ученые давно подозревали это, а новые находки только подлили масла в огонь «пивной» версии...

Встречи с неведомым: завершаем чтение дневников разведчика и писателя Владимира Арсеньева

Часть третья: таинственный огонь в лесу, свет из облаков, призрак в тумане и странный дым на море...

Темная сторона Рима: выяснилось, что Империя веками «выкачивала» здоровье из покоренных народов

Новые находки заставили ученых признать: для простых людей римский «прогресс» был скорее приговором, чем спасением. Но почему же так вышло?...