Исследователи обнаружили необычайно незаметный бэкдор Windows

Исследователи обнаружили хитрую вредоносную программу, которая скрытно извлекает данные и выполняет вредоносный код из систем Windows, злоупотребляя функцией Microsoft Internet Information Services (IIS).

IIS — это веб-сервер общего назначения, работающий на устройствах Windows. Как веб-сервер, он принимает запросы от удаленных клиентов и возвращает соответствующий ответ. В июле 2021 года компания Netcraft, занимающаяся сетевым анализом, сообщила, что 51,6 миллиона экземпляров IIS распределены по 13,5 миллиона уникальных доменов.

IIS предлагает функцию под названием «Буферизация событий неудачных запросов», которая собирает метрики и другие данные о веб-запросах, полученных от удаленных клиентов. FREB помогает администраторам устранять неполадки с неудачными веб-запросами, извлекая те, которые соответствуют определенным критериям, из буфера и записывая их на диск. Этот механизм может помочь определить причину ошибок 401 или 404 или изолировать причину зависших или прерванных запросов.

Хакеры выяснили, как злоупотреблять этой функцией FREB для внедрения и выполнения вредоносного кода в защищенных областях уже скомпрометированной сети. Хакеры также могут использовать FREB для извлечения данных из тех же защищенных регионов. Поскольку этот метод сочетается с законными запросами eeb, он обеспечивает скрытый способ дальнейшего проникновения в скомпрометированную сеть.

Исследователи из Symantec, которые сообщили о его появлении, обозначили ПО постэксплуатации, которое делает это возможным для Frebniis. Сначала Frebniis обеспечивает включение FREB, а затем перехватывает его выполнение, внедряя вредоносный код в память процесса IIS и вызывая его запуск. Как только код будет готов, Frebniis сможет проверить все HTTP-запросы, полученные сервером IIS.

— исследователи Symantec.

Прежде чем Frebniis сможет работать, злоумышленник должен сначала взломать систему Windows, на которой работает сервер IIS. Исследователям Symantec еще предстоит выяснить, как Frebniis делает это.

Frebniis анализирует все HTTP-запросы POST, вызывающие файлы logon.aspx или default.aspx, которые используются для создания страниц входа и обслуживания веб-страниц по умолчанию соответственно. Злоумышленники могут переправлять запросы на зараженный сервер, отправив один из этих запросов и добавив пароль «7ux4398!» как параметр. Как только такой запрос получен, Frebniis расшифровывает и выполняет код .Net, управляющий основными функциями бэкдора. Чтобы сделать процесс более незаметным, код не сбрасывает файлы на диск.

Код .NET служит двум целям. Во-первых, он предоставляет прокси-сервер, позволяющий злоумышленникам использовать скомпрометированный IIS для взаимодействия или связи с внутренними ресурсами, которые в противном случае были бы недоступны из Интернета.

Вторая цель кода .Net — разрешить удаленное выполнение предоставленного злоумышленником кода на сервере IIS. Отправляя запрос к файлам logon.aspx или default.aspx, содержащим код, написанный на C#, Frebniis автоматически декодирует его и выполняет в памяти. Опять же, при выполнении кода непосредственно в памяти бэкдор гораздо сложнее обнаружить.

Неясно, насколько широко распространено применение Frebniis в настоящее время. В сообщении исследователей были представлены два хэша файлов, связанных с бэкдором, но пока не объясняется, как выполнить поиск в системе, чтобы узнать, была ли она подвержена атаке.

IIS — это веб-сервер общего назначения, работающий на устройствах Windows. Как веб-сервер, он принимает запросы от удаленных клиентов и возвращает соответствующий ответ. В июле 2021 года компания Netcraft, занимающаяся сетевым анализом, сообщила, что 51,6 миллиона экземпляров IIS распределены по 13,5 миллиона уникальных доменов.

IIS предлагает функцию под названием «Буферизация событий неудачных запросов», которая собирает метрики и другие данные о веб-запросах, полученных от удаленных клиентов. FREB помогает администраторам устранять неполадки с неудачными веб-запросами, извлекая те, которые соответствуют определенным критериям, из буфера и записывая их на диск. Этот механизм может помочь определить причину ошибок 401 или 404 или изолировать причину зависших или прерванных запросов.

Хакеры выяснили, как злоупотреблять этой функцией FREB для внедрения и выполнения вредоносного кода в защищенных областях уже скомпрометированной сети. Хакеры также могут использовать FREB для извлечения данных из тех же защищенных регионов. Поскольку этот метод сочетается с законными запросами eeb, он обеспечивает скрытый способ дальнейшего проникновения в скомпрометированную сеть.

Исследователи из Symantec, которые сообщили о его появлении, обозначили ПО постэксплуатации, которое делает это возможным для Frebniis. Сначала Frebniis обеспечивает включение FREB, а затем перехватывает его выполнение, внедряя вредоносный код в память процесса IIS и вызывая его запуск. Как только код будет готов, Frebniis сможет проверить все HTTP-запросы, полученные сервером IIS.

Похищая и изменяя код веб-сервера IIS, Frebniis может перехватывать обычный поток обработки HTTP-запросов и искать специально отформатированные HTTP-запросы. Эти запросы позволяют скрытно выполнять удаленное выполнение кода и проксировать внутренние системы. Никакие файлы или подозрительные процессы не будут запущены в системе, что делает Frebniis относительно уникальным и редким типом бэкдора HTTP

— исследователи Symantec.

Прежде чем Frebniis сможет работать, злоумышленник должен сначала взломать систему Windows, на которой работает сервер IIS. Исследователям Symantec еще предстоит выяснить, как Frebniis делает это.

Frebniis анализирует все HTTP-запросы POST, вызывающие файлы logon.aspx или default.aspx, которые используются для создания страниц входа и обслуживания веб-страниц по умолчанию соответственно. Злоумышленники могут переправлять запросы на зараженный сервер, отправив один из этих запросов и добавив пароль «7ux4398!» как параметр. Как только такой запрос получен, Frebniis расшифровывает и выполняет код .Net, управляющий основными функциями бэкдора. Чтобы сделать процесс более незаметным, код не сбрасывает файлы на диск.

Код .NET служит двум целям. Во-первых, он предоставляет прокси-сервер, позволяющий злоумышленникам использовать скомпрометированный IIS для взаимодействия или связи с внутренними ресурсами, которые в противном случае были бы недоступны из Интернета.

Вторая цель кода .Net — разрешить удаленное выполнение предоставленного злоумышленником кода на сервере IIS. Отправляя запрос к файлам logon.aspx или default.aspx, содержащим код, написанный на C#, Frebniis автоматически декодирует его и выполняет в памяти. Опять же, при выполнении кода непосредственно в памяти бэкдор гораздо сложнее обнаружить.

Неясно, насколько широко распространено применение Frebniis в настоящее время. В сообщении исследователей были представлены два хэша файлов, связанных с бэкдором, но пока не объясняется, как выполнить поиск в системе, чтобы узнать, была ли она подвержена атаке.

Наши новостные каналы

Подписывайтесь и будьте в курсе свежих новостей и важнейших событиях дня.

Рекомендуем для вас

Запутанный детектив на МКС длиной в 6 лет наконец-то раскрыт

По словам экспертов, российские космонавты совершили невозможное, найдя «невидимую» утечку...

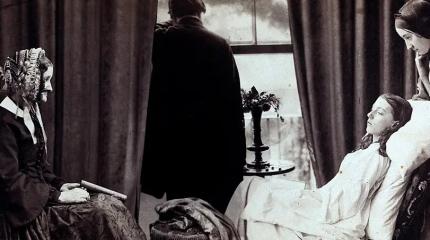

Темная тайна муслиновой «эпидемии»: почему иностранная ткань выкосила тысячи красивых молодых женщин в России начала XIX века?

«Барыни гибнут тысячами как осенние мухи»: на 20 лет французская мода «отключила» инстинкт самосохранения у русских аристократок...

Рассекреченные архивы ФСБ полностью подтвердили легенду о медали № 00001 «За оборону Сталинграда»

Историки рассказали: почему Сталин пришел в гнев, когда ему попытались вручить эту награду...

Еще раз о Карамзине: почему нынешние ученые обвиняют его в многочисленных и сознательных искажениях российской истории?

Зачем «великий историк» XIX века так очернил Ивана Грозного?...

Новое исследование показало: «пришельцы» правят дном арктических морей вот уже полмиллиарда лет

Российские ученые сделали поразительное открытие, изучив 3000 находок за последние 80 лет...

«Криминальный авторитет» мезозойской эпохи: российские ученые обнаружили динозавра, который был «заточен» исключительно… под воровство

Грабил по ночам, таскал яйца у гигантов и много миллионов лет оставался нераскрытым...

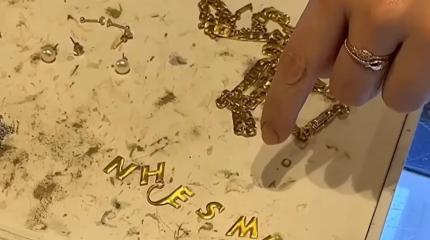

Золотая лихорадка охватила Южную Корею: Как и почему старые кондиционеры оказались «сундуками с сокровищами»?

В это сложно поверить: но когда-то LG выпускала оборудование… с золотыми логотипами. Как их найти сейчас?...

Российские ученые обнаружили на дне Иссык-Куля 600-летний город. Что же его погубило?

Археологи говорят: «Это было похоже на трагедию Помпеев с одной лишь разницей...»...

Раскрыта еще одна поразительная тайна главного русского салата

Зачем великий кулинар поехал в Крым? Ученые нашли в архиве детали последних дней Люсьена Оливье...

Астрофизик доказал, как Вифлеемская звезда «зависла» над Землей в год рождения Иисуса Христа

«Полная остановка» космического тела в высочайшей точке неба… длилась целых два часа. Как сработал этот удивительный природный механизм?...

Археологи подтверждают: Русские города строились на костях специально

Почему эксперты считают, что это было просто отличное техническое решение?...